安裝WAF隨時作好最新防禦,為你的網站擋下各式各樣的入侵方式。

WAF 全稱是 Web 應用程式防火牆,屬於軟體型防火牆,保護的對象是網站主機。WAF 能夠防禦各種針對網路應用程式的攻擊手段,ASP、PHP、CGI、JSP這 些都屬於網路應用程式。

WAF具備如下特點:

可以防禦 多種攻擊手法

軟體升級 隨時自動更新

支援主機 多種系統模式

清楚顯示 程式漏洞所在

詳細記錄 攻擊手法來源

依據狀態 微調繁瑣設定

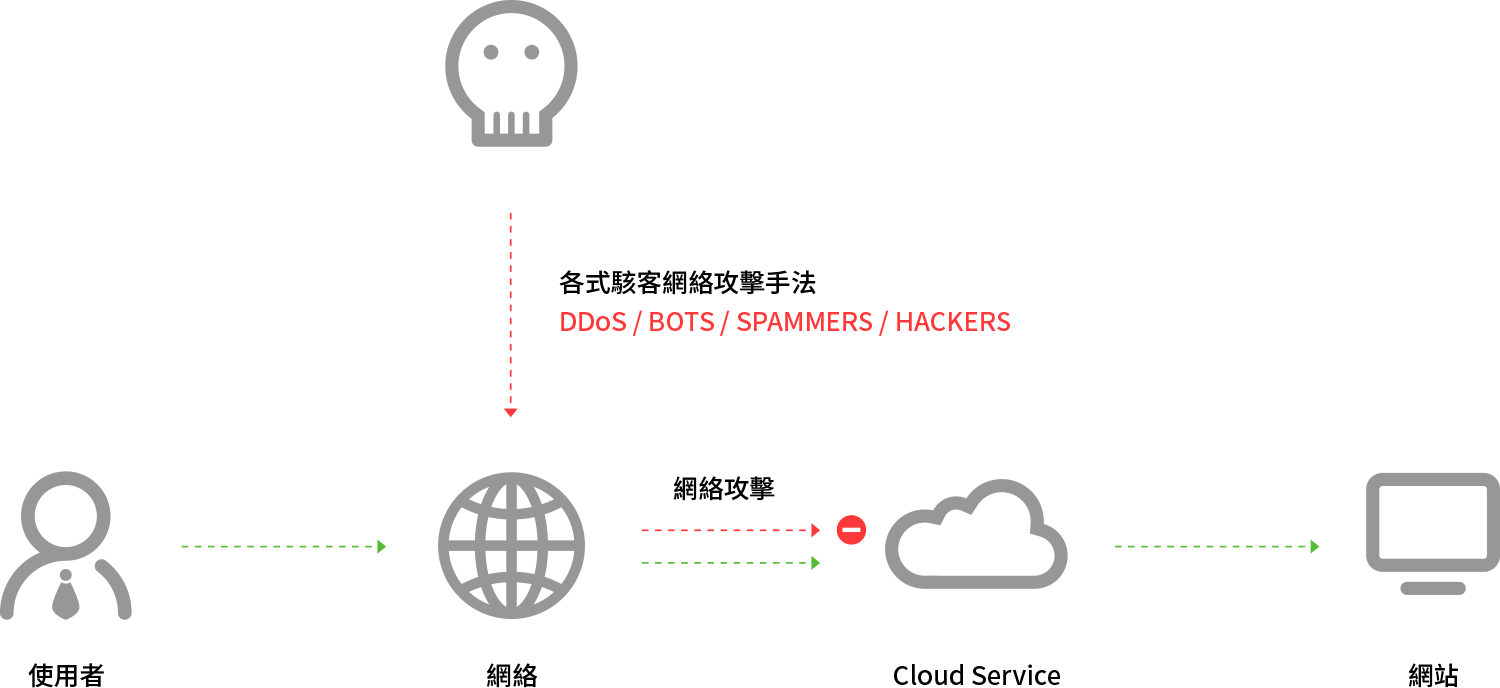

駭客攻擊隨時推陳出新,用盡手段攻擊網站。WAF(Web Application Firewall) 研發團隊也總在研擬新的對策、新的因應方式。即時針對新型態攻擊方式,更新資料庫進行軟體升級。使網站擁有最新的防護,免於因為陳舊的資料庫,慘遭入侵成功。與駭客對抗,是漫長無止盡的攻防,WAF 隨時更新永不怠懈,保護客戶網站。

一些看似無關緊要的徵兆,可能是網站遭入侵的警示!此時如果你等閒視之,等於敞開網站歡迎駭客光臨。請提高警覺,切莫等到網站已無可救藥,再來後悔莫及。您的網站如果有如下情況,或許就是被駭客盯上了。

網站連線速度忽快忽慢

客戶接到網站詐騙電話

網頁遭到有心人士竄改

公司網站流量大量增加

第一步為網站進行弱掃,精準揪出漏洞所在。安裝 WAF 完畢,根據報告結果,逐項調整設定值。後續持續觀察網站運作狀態。

比對安裝 WAF 前後的弱掃報告,可發現高風險性的數值明顯降低,證實程式漏洞被 WAF 確實封阻,客戶可進一步透過報告得知,每個程式漏洞的風險嚴重性有多高,以及存在於哪個網頁或哪支程式中,明白過去網站曝露在多大? 危機當中,WAF 為網站阻擋了多少風險!

一直以來,微軟產品給人的印象就是不如同業的那樣安全。尤其是微軟 IIS 伺服器,微軟把許多 IIS 功能預設為開啟的狀態,導致衍生不少安全性的問題。

不用複雜繁瑣的設置步驟,IIS 伺服器很快就能設定完成,讓網站上線運行。因此,不少使用 IIS 的網站管理員安裝完畢後,懶得多設定幾個步驟確保他的網站程式安全。駭客就是看準這一點,入侵伺服器及網站。

越來越多的駭客針對網站程式進行攻擊,所以微軟很努力的提升所有產品的安全性,當然包含 IIS 伺服器在內。第 6 版 IIS 伺服器中,微軟將許多功能的預設狀態改成關閉。第 7 版中,微軟盡可能減少安裝步驟,減少預設安裝的元件數量,降低駭客嘗試攻擊的可能性。

雖然微軟大幅改善 IIS7 的安全性,但是把 IIS7 當作網站伺服器仍有許多需注意的風險。記住!微軟是以讓網站管理員便於操作為導向,而非網站安全性。現在可以透過瀏覽器操作 IIS 伺服器,因此導致風險性大增。

利用 Windows 系統,可以簡單地完成安裝 WordPress、Joomla 或 ZenCart 這一類程式,但同時也帶來風險。網站管理員對於程式的風險漏洞沒有一絲警覺性時,一不小心,可能把危險軟體裝到伺服器上。當然,還是可以透過下指令的方式或 GNU / Linux shell 安裝應用程式。但管理員能善用這些工具時,他們對於基本安全風險會更有警覺。

許多網站管理員仍對紅色代碼病毒 (Code Red) 以及 Nimda 蠕蟲對於 IIS 伺服器造成的傷害記憶猶新。當時駭客透過 DDoS 攻擊及路徑探索 (path traversal) 等方式,任意竄改網站或攻擊網站。

由於微軟樹大招風,永遠是惡意軟體攻擊的目標之一。即使微軟的工程師盡心盡力修補已知漏洞,但數以千計的惡意軟體仍在外散布,對微軟伺服器造成極大的威脅。

如同其他伺服器一樣,必須採取某些步驟強化 IIS 伺服器的安全性。雖然防禦惡意軟體、入侵檢測/防禦系統、網路防火牆,和其他工具和技術可以防禦部分的攻擊,卻無法充分抵抗由已安裝的第三方軟體所發動的攻擊。

路徑探索 (Path Traversal) / 已知蠕蟲 / 遠端命令執行 / 探針 (Probes) DDoS 攻擊 / 伺服器入侵

透過執行 SaaS(Security-as-a-Service) 解決方案,無論網站管理員功力厲害與否,WAF 能為網站伺服器提供保護,為網站程式避免掉許多威脅。透過檢測分析網站流量內容,確認是否符合或違反通訊協議、port 或 IP,避免網站程式被攻擊。WAF 能提供優化後的防禦服務,防禦 DDoS 攻擊、XSS 跨站攻擊、SQL Injection、path traversal 以及其他網站攻擊技術。

抵禦過去已知和最近新興的駭客攻擊手法

提供最佳化即時防禦的預設安全規範

提供管理界面及 API,輕鬆管理多台服務器

不需另外增購硬體設備,且能彈性擴充

每年因為網路犯罪造成的損失高達數億美元。比起損失的金錢和遭竊的資料,企業應該更在乎名譽受損帶來的傷害。當網站出現漏洞時,用戶或者訪客就會開始質疑網站的安全性。而且如果搜尋引擎在網站上發現惡意軟體或垃圾信件時,就會把網站標示為惡意網站,將網站從搜尋結果中刪除,導致網站合法流量大幅下降。

現在已經有越來越多的企業開始了解雲端運算所帶來的企業優勢:

有效降低企業的 IT 總體成本

IT 管理方面更具彈性

降低 IT 硬體及資料的管理成本

透過自動更新,降低程式管理成本

提供更大的雲端資料儲存空間

雖然雲端運算對企業來說非常具有優勢,但也不少專家指出,雲端仍需要考慮安全性的問題。雲端運算的潛在風險:

選擇將企業資料移到雲端上,表示你需要非常信任你的主機商。基本上,他們算是監控你所有的網路資料。如果主機商無法為客戶提供充足的資訊安全防護的話,駭客攻擊便會蜂擁而至。SQL Injection 攻擊、盜用伺服器、session hijacking (會話劫持)等攻擊手法都將導致你的企業資料暴露在他人的監控之下。

許多企業已經把網站程式視為不可或缺的一部分。將網站搬到雲端上,必須更加嚴格監控管理這些程式。雲端雖然便利,安全卻更加重要。當主機服務商進行必要的軟體更新時,並不會幫你們家檢視程式碼的潛藏漏洞,確保企業資料是否安全,或者程式能否抵禦 XSS 跨站攻擊之類的入侵。

雲端的本質就是資源共享的概念。雲端安全的概念跟傳統的資訊安全大不相同。例如使用 Amazon 的網站服務時,你會發現無法檢查 LOG 或是使用流量監測和入侵監控系統等部屬工具。甚至部分主機商的服務條款禁止進行網站漏洞掃描,更別說進行原始碼檢測了。如果你的網站必須合乎 PCI 標準規範的話,還是乖乖裝 WAF 吧!

雖然藉由雲端運算跑資料執行程式有一定程度的安全疑慮,然而 Google、IBM、Amazon 及 IT 大廠強力推動健康照護以及電子商務等雲端服務,意味著這些安全疑慮是未來雲端發展不得不克服的問題。

部屬 WAF 便是保護網站程式及資料的一種方式,雲端服務商不需額外增添硬體設備,可以安裝在網站程式前面提供保護。

當部屬完成,WAF 即可為網站程式抵禦以下已知的威脅:

路徑探索 (Path Traversal) / 已知蠕蟲 / 遠端命令執行 / 探針 (Probes) / DDoS 攻擊 / 伺服器入侵 WAF 也能深入執行傳統的安全檢測,例如深度檢測網站服務的流量分析,而這種威脅卻是入侵檢測系統和入侵預防系統常常疏忽掉的。

不少企業縮減 IT 部門規模,雲端計算這類能有效縮減成本的服務,越來越受企業歡迎。雖然主機商提供雲端管理服務,企業仍必須合乎安全規範。為了符合 PCI DSS 標準規範、HIPAA、SOX 及其他標準安全規範,資訊的安全性便是企業決定是否移到雲端的考慮點之一。

XSS(Cross-site scripting) 跨站攻擊是利用網站的漏洞,讓使用者在瀏覽網頁時,不知情的情況下執行了駭客植入的惡意程式。XSS 跨站攻擊,不需要太高深的技術就能做到,所以名列駭客攻擊的常見手法之一,也是網站常見的漏洞之一。

比較常見 XSS 攻擊的例子,如討論區、留言版或任何能輸入資料的地方,允許使用者輸入 HTML、JavaScript,並且正常解析執行。當其他使用者瀏覽這篇留言時,便會執行惡意程式。

而且 XSS 跨站攻擊,是在資料加密前開始執行的。所以裝 SSL,對於 XSS 跨站攻擊是沒有防禦作用的。任何的網站伺服器或應用程式伺服器,都容易受到 XSS 跨站攻擊。

正如上面所說的,XSS 跨站攻擊容易得手。如果網站沒有任何防禦措施的話,就容易遭受以下攻擊:

結合其他入侵手法,竊取網站用戶的帳號和密碼

跟蹤特定使用者,追蹤其瀏覽行為,侵犯個人隱私

濫用伺服器以及頻寬等網路資源

透過瀏覽器,使你的電腦變成駭客控制的殭屍電腦之一

竊取網站資料或者是網站內容

任意修改或者破壞你的網站內容

WAF 監測網站流量,並確認網路是否暴露在 XSS 跨站攻擊或其他風險當中。WAF 安裝完成後,即可立即生效。並針對 XSS 跨站攻擊、SQL Injection、path traversal 及其他網站攻擊方式,提供優化防禦。

簡單就能安裝在 Apache 和 IIS 伺服器上

針對已知或新興的駭客手法進行防禦

針對即時防禦,預設最佳化的安全規範

提供介面及 API,便於管理多台伺服器

無需額外的硬體設備,隨業務規模彈性擴充

攻陷網站前,駭客必須找到能利用 XSS 跨站攻擊的程式漏洞。不幸的是,多數的網站程式是利用免費開源軟體或商業軟體改寫而成,容易受到攻擊。駭客只需要透過 Google 搜尋,幾分鐘內即可找到數以千計使用這些軟體的網站。一旦發現網站,駭客就立即展開入侵。

一旦決定攻擊目標,駭客會開始編寫惡意程式。常見的手法有三種:

當惡意程式被放入目標伺服器後,例如公布欄、訪客記錄、或留言板,訪客就會在無意間執行了惡意程式

訪客被誘導點擊惡意連結或是填寫某個網站表格,程式被導向已經受感染的網站伺服器,並反過頭來發送請求給訪客的瀏覽器。而瀏覽器會認為這些請求是來自受信任的伺服器,執行這些惡意程式

這種攻擊 script 是基於處立並查詢同一頁面的 DOM(document object model)。透過遠端執行這類型的攻擊,駭客能在受害者的電腦上執行惡意程式

當惡意程式被放在有漏洞的網站上之後,駭客就等著收割成果了。

如果駭客目的是竊取用戶的身分驗證,帳號密碼就會輕易到手。如果目標是輸入紀錄的話,駭客就會從受害者拿到輸入紀錄。如果目的是在網站中植入惡意連結,就會看到更大的流量以及更多的搜尋流量導到這個網站來。一旦得逞,駭客便會在其他網站上如法炮製。

XSS 跨站攻擊不僅造成企業資料被竊,也使企業的聲譽受損。

受到攻擊的企業,都是想要打造一個受人信任的網站,努力的向使用者傳遞內容、服務及產品。卻發現因為一次的駭客攻擊,失去忠實客戶對他們的信任。當一個無辜的使用者發現個資外洩或者電腦受到感染,即使你再三保證網站的安全性,他們都會對於再次造訪你的網站猶豫半天。

即使你事後修復了網站漏洞,但卻已經被 Google 和其他搜尋引擎列為危險網站了。把時間和精力浪費在恢復搜尋結果上的名聲,額外支出的成本是絕多數網站擁有者所沒有計算到的。

不是只有 XSS 跨站攻擊會造成威脅,結合其他手法像是 SQL injections、path traversal、DDoS 攻擊及緩衝區溢出等,都需要網站擁有者或網站管理員提高警覺防範。

網路交易越來越興盛,透過 Zen Cart、Open Cart、Magento 等開放原始碼程式,架設一個購物網站快速又簡單。越來越多的企業透過架設網站銷售他們的產品及服務。

利用上述程式,或是請人幫你寫購物車程式,不需要太專業或高深的知識,就可以在網路開店做生意,輕易取得客戶的信用卡資料。由於電子商務的利益龐大驚人,購物網站自然成了駭客眼中的肥羊,覬覦裡面的信用卡及客戶資料。基於以上理由,購物網站必須要考慮到網站程式的安全性。

經過多年以來,電子商務的安全性已經獲得大幅度的改善。讓客戶更加信任網路,願意在網路上花錢消費。每年成長的網路購物金額證明了消費者認為網路購物是安全的。但對企業來說,駭客要入侵他們的網站程式也更加方便了。

駭客利用僵屍電腦對無辜的網站發動攻擊,藉此竊取信用卡資料。信用卡資料安全性對於電子商務來說格外的重要。著名的 TJX 事件,便是公司沒有採取安全措施的最佳例子,導致 9400 萬個帳戶遭到入侵,TJX 公司被 300 家以上的銀行聯合訴訟,賠償金額超過 70 億美金。駭客落網後,發現他透過 SQL Injection 技術,在各個網站竊取了超過 130 萬張信用卡資料。

常見竊取金融資料的駭客手法:

SQL Injection / XSS 跨站攻擊 / Path Traversal

Session Hijacking (會話劫持) / 惡意軟體 (Drive-by downloads)

也許是對手惡意攻擊你的企業,或是一名駭客正在拿你的網站小試牛刀。更有可能是,有某人已入侵你的網站伺服器,佔用了硬碟空間、CPU、頻寬等主機資源。不論理由為何,服務中斷會傷害到企業,因為客戶無法瀏覽網站。這不僅是收入上的損失而已,下次客戶在你的網站上購物時會三思而後行。

當網站信用卡資料遭竊,通常都會成為隔天的新聞頭條。而現有客戶或潛在客戶看到新聞,便會逃之夭夭。即使最忠實的顧客在購物前也會三思而後行,更有可能因此轉而向其他對手購買。

不只這樣,不少網路使用者會利用一些外掛程式辨別惡意網站。當你的網站被認為是散播惡意軟體或垃圾信件的話,你會發現網站流量明顯的大幅下降。

當網站信用卡資料遭竊,通常都會成為隔天的新聞頭條。而現有客戶或潛在客戶看到新聞,便會逃之夭夭。即使最忠實的顧客在購物前也會三思而後行,更有可能因此轉而向其他對手購買。

為了出現在搜尋結果前幾頁,不少企業花了大把金錢請 SEO 專家想排名排得更高更前面。可是只需要簡單的 XSS 跨站攻擊,辛辛苦苦得到的排名可能一瞬間暴跌。某些搜尋引擎更會將惡意網站完全從搜尋結果中給刪除掉。

即使企業重新修補網站,重新將網站提交給搜尋引擎,但過程一定是耗時又費力。不但害到網站流量,更害到網站收入。

2004 年,為打擊信用卡欺詐和盜竊,組成了信用卡安全標準委員會 (PCI SSC)。目的是為了提供發卡公司保障,確保有提供刷卡服務的店家在處理持卡人資料時,有合乎最基本的安全規範。

PCI 標準規範要求店家(包含網路及實體商店)須合乎以下規範:

建立並維護一個安全的網路系統

保護持卡人資料

需有漏洞管理的程序

實施有效的連結控管措施

定期監測並測試網路系統

需有資訊安全政策

未能遵守 PCI 標準規範的公司,無法提供信用卡付款的服務,並可能受到懲罰和罰款。

找到最合適的解決方案來保護客戶信用卡資料,絕對是最的重要。為確保每家公司都合乎規範,因此制定了 PCI 標準規範。信用卡資料外洩一定會引起 PCI 委員會的關注,並追查誰讓此網站通過檢查。除了導致收入損失之外,更會收到 PCI 委員會的懲處。

網路不只是娛樂而已,更成為日常生活的一部分。我們利用網路來溝通、收集資料、研究、銷售產品以及處理其他業務。

在網路上傳輸的敏感財務資料何其的多,自然成為網路犯罪的天堂。此外,不安全的網站越來越多,導致駭客攻擊越來越猖獗。駭入電腦系統早已不是新聞。隨著網站程式的興起,不需要高深的專業知識,你也能夠當個駭客。

惡劣的駭客利用工具進行自動化攻擊。先利用工具尋找下手的目標,同時掃描多台電腦、路由器、伺服器及網站,尋找特定的漏洞。加上利用僵屍電腦,駭客可輕易提升攻擊規模。

一旦決定攻擊目標,便可利用以下方式展開攻擊:

XSS跨站攻擊 / SQL Injection / 遠端命令執行 DDoS攻擊 / Path Traversal / 其他

一旦找到漏洞,駭客便直接展開攻擊。更可以利用僵屍電腦擴大攻擊範圍,達到最大效果。

駭客肯定是會對受害網站造成影響。還會依據駭客使用的手法及攻擊的目標的不同,而達到不同的效果。更慘的是,絕大多數受駭的網站不只遭受單一種攻擊。

透過惡意軟體竊取電腦中的管理員權限或 FTP 憑證。一旦擁有權限或憑證,可隨意存取網站、網站伺服器甚至公司網路的其他資源。

伺服器操作系統上的漏洞,讓駭客可以存取網站的檔案。發送垃圾郵件或惡意檔案給無辜的訪客。如此一來,網站便會被搜尋引擎列為惡意網站,之後被搜尋引擎從搜尋結果中刪掉。

有網站程式的動態網站,更是提供駭客多種管道攻擊網站,甚至進到網站資料庫中。資料庫中包含財務資料或個人資料,可用於信用卡詐欺或是盜用他人身分。

DDoS 攻擊則會導致網路服務中斷,如果有任何透過網路執行的重要業務,最好即刻中斷。

當網站或網路遭到攻擊時,用戶只會抱怨公司或企業,並不會責罵駭客。確保服務或者程式能夠抵禦駭客攻擊,便是企業的責任。

為了保護客戶和員工的財務或個人資料不被竊取,業界和政府針對常見的駭客攻擊手法進行規範。為打擊信用卡詐欺,業界建立一套PCI標準規範,要求店家採取具體措施保障客戶資料安全。

駭客攻擊不只竊取資料,也會造成公司損失客戶和收入。當一家公司因為駭客入侵而上了新聞,肯定失去忠實客戶的信賴。流量掉了還不打緊,一旦被搜尋引擎列為惡意網站,你為 SEO 優化所做的努力都白費了。

雖然近年各界都嘗試建立不同的電子支付方式,信用卡依舊是網路購物付款的主要選擇。如此龐大的信用卡金流在網路中流通,世界各地的網路罪犯早已覬覦垂涎許久。信用卡付款,是任何網路商店不可或缺的一部分,同時也是最關心的議題。

防堵信用卡詐欺方面,雖然已經小有成效,但對於信用卡安全,大家都不應該掉以輕心。為了提供信用卡支付,店家會安裝程式,處理信用卡資料。

以下程式也潛藏著許多漏洞:

SQL Injection / XSS跨站攻擊 / Path Traversal / Session Hijacking(會話劫持) / 惡意軟體(連程式一起被偷渡下載)

早期,駭客還必須有一定的水準,才能成功駭進網站。現在透過網路機器人,駭客簡單幾個步驟即可對網路商店發動大規模的攻擊。

信用卡最令人擔心的就是:交易糾紛。當有疑似詐欺情況發生時,總是買賣雙承擔風險及損失,而非信用卡公司本身。除了損失收入之外,這些有詐欺交易紀錄的公司還會被登記在信用卡公司網站上。當累積次數太多,信用卡公司將終止其交易行為。

2004 年,為打擊信用卡欺詐和盜竊,組成了信用卡安全標準委員會 (PCI SSC)。目的是為了提供發卡公司保障,確保有提供刷卡服務的店家在處理持卡人資料時,有合乎最基本的安全規範。

PCI 標準規範要求店家(包含網路及實體商店)須合乎以下規範:

建立並維護一個安全的網路系統

保護持卡人資料

需有漏洞管理的程序

實施有效的連結控管措施

定期監測並測試網路系統

需有資訊安全政策

未能遵守 PCI 標準規範的公司,無法提供信用卡付款的服務,並可能受到懲罰和罰款。

如果網站的信用卡資料常常遭竊的話,除了營業損失之外,還得時常面對法律訴訟以及其他罰款。消費者一旦認定說,在這個網站消費不安全,不願在此消費時,會明顯影響公司的收入。品牌聲譽受損,比任何罰款都來得嚴重。

透過 WAF,我們可以即時檢測網站的流量內容,尋找那些已知或未知的惡意封包。這可是原始碼檢測所做不到的。一旦 WAF 設置完成,便可抵禦以下攻擊: 路徑探索 (Path Traversal) / 已知蠕蟲 / 遠端命令執行 探針 (Probe) / DDoS 攻擊 / 伺服器盜用 / XSS 跨站攻擊 / SQL Injections

找到最合適的解決方案來保護客戶信用卡資料,絕對是排第一的重要。當然也必須公司能夠負擔得起。沒有人可以精準預估,要花在原始碼檢測的成本和資源有多少。之後,還必須有專門的人力和成本來修補發現的安全漏洞。

如果認為 Apache 伺服器比微軟 IIS 伺服器安全許多的話,那可真是大錯特錯。跟其他軟體一樣,Apache 也是充滿漏洞容易受到攻擊。Apache 伺服器或由 Apache 驅動的網站,都面臨不同程度的威脅。網路犯罪早就不玩竄改或綁架網頁那一套了,他們渴望獲得金錢或資料等實質利益。無論使用那一套伺服器軟體,網站管理員都必須更加警覺才能保護網站程式。

跟其他網站伺服器一樣,沒有正確設置 Apache 的話,等於敞開大門歡迎駭客光臨。預設安裝變得更加容易,但也因為裝了許多不需要的服務,而導致伺服器的安全性降低。執行越多的程式服務等於暴露在越高的風險當中。管理員如果沒有警覺性的話,將無法阻擋駭客入侵。

即使軟體已更新至最新版本,監控更加嚴密,並正確設置伺服器,還是可能被零時差 (Zero-Day) 攻擊。一旦遭受零時差 (Zero-Day) 攻擊,可能需要花上一天才能找到修補方式,這段時間內,網站將遭受到難以數計的攻擊。沒有別的方式,網站管理員必須監控並找出非法惡意網路流量,才能阻擋。

Apache 伺服器的安全性一直都在網路管理員的優先名單之內。但你沒有用同樣嚴謹的態度對待這些網站程式的話,還是很容易壟罩在駭客攻擊的陰影中。 常見針對網站程式的攻擊手法有:

XSS 跨站攻擊 / 路徑探索 (Path Traversal) / SQL Injection

會話劫持 (Session Hijacking) / Link Injection / 惡意軟體 / DDoS 攻擊

跟其他伺服器一樣,必須採取特定步驟才能強化操作系統的安全以抵禦攻擊。防禦惡意軟體、入侵偵測/防禦系統、網路防火牆,或其他工具和技術可以防止某些攻擊,但卻無法處理由已安裝的第三方程式發起的攻擊。Apache 開發者意識到需要 WAF 來保護程式。

網站程式已成為網站犯罪竊取信用卡資料的溫床。為打擊氾濫的網路詐欺,因此組成 PCI 委員會,確保有提供刷卡服務的店家在處理持卡人資料時,都必須合乎 PCI 標準規範。不分大企業或小公司,即使店家一年只有一筆刷卡紀錄,也必須確實維護持卡人資料安全,避免曝露給未經授權的使用者知道。

許多網站都有網站程式,駭客特別熱中攻擊網站程式,PCI 標準規範特別指出該如何保護網站程式的安全。當中提到,處理信用卡資料的網站管理者,必須透過以下兩種方式其中一種,達到 PCI 標準規範的要求:

企業通常擁有不只一種網站程式,並時常新增。所以我們難以評估說,進行所有程式的原始碼檢測需要耗費多少人力及成本。IT 部門不僅要準備檢測用的原始碼,提供檢測單位支援。檢測報告出爐後,還要安排時程修補及測試程式,確認程式可以正常執行。

並且規定必須透過以下四種方式來完成:

人工程式原始碼檢測

使用自動程式原始碼檢測(掃描)工具

人工網站程式安全性漏洞評估

使用自動網站程式安全性漏洞檢測(掃描)工具

「尋找漏洞、修補漏洞、測試程式」這種測試周期不可能一次找出程式中所有的漏洞,因此導致這周期必須周而復始的不斷重複。你還必須確認程式的修補與測試不會影響到網站的正常營運。

最重要的是,原始碼檢測只能檢測當下已知的漏洞,無法抵禦未知的漏洞。因此選擇為網站安裝 WAF 顯得更具吸引力。

委員會 (PCISSC) 規定可以安裝 WAF 來取代定期的原始碼檢測。不論是硬體版或是軟體版的 WAF,都是架在客戶端以及網站程式之間。不同於傳統防火牆和入侵防禦系統,WAF 能明白應用程式層的邏輯,這對保護持卡人資料來說是必要的。

WAF 提供一個直接且節省成本的安全解決方案。不僅合乎 PCI 標準規範,也針對 SQL injection、XSS 跨站攻擊和衝著網站程式來的攻擊,提供即時性的防禦。WAF 強調預防入侵,而非偵測漏洞。針對網站流量進行深入的封包檢測,在網站程式前架設一道安全防禦。

優點如下:

合乎 PCI 標準規範

不需付出額外的研發成本

適用於由第三方開發的程式或元件

一旦 WAF 設置完成,便可抵禦以下攻擊:

路徑探索 (Path Traversal) / 已知蠕蟲 / 遠端命令執行 探針 (Probe) / DDoS 攻擊 / 伺服器盜用 XSS 跨站攻擊 / SQL Injections

WAF 系統採用先進的比對技術,搭載豐富的特徵資料庫

網站面對威脅不斷變化,也能給予全面防護